FBI ve CISA, Kritik Altyapıya Karşı Artan AvosLocker Fidye Yazılımı Saldırıları Konusunda Uyardı

AvosLocker fidye yazılımı çetesi, ABD'deki kritik altyapı sektörlerine yönelik saldırılarla bağlantılıdır ve bunlardan bazıları Mayıs 2023'te tespit edilmiştir.

AvosLocker fidye yazılımı çetesi, ABD'deki kritik altyapı sektörlerine yönelik saldırılarla bağlantılıdır ve bunlardan bazıları Mayıs 2023'te tespit edilmiştir.

Bu, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ve Federal Soruşturma Bürosu (FBI) tarafından yayınlanan ve hizmet olarak fidye yazılımı (RaaS) operasyonunun taktiklerini, tekniklerini ve prosedürlerini (TTP'ler) detaylandıran yeni bir ortak siber güvenlik danışmanlığına göre.

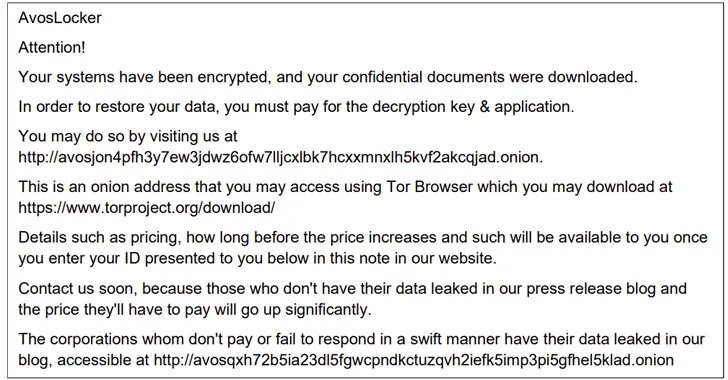

Ajanslar, "AvosLocker bağlı kuruluşları, meşru yazılım ve açık kaynaklı uzaktan sistem yönetim araçları kullanarak kuruluşların ağlarını tehlikeye atıyor" dedi. "AvosLocker iştirakleri daha sonra çalınan verileri sızdırma ve/veya yayınlama tehditleriyle sızdırmaya dayalı veri gasp taktiklerini kullanır."

Fidye yazılımı türü ilk olarak 2021'in ortalarında ortaya çıktı ve o zamandan beri bir algılamadan kaçınma önlemi olarak antivirüs korumasını devre dışı bırakmak için gelişmiş tekniklerden yararlandı. Windows, Linux ve VMware ESXi ortamlarını etkiler.

AvosLocker saldırılarının önemli bir özelliği, açık kaynaklı araçlara ve karadan yaşama (LotL) taktiklerine güvenmek ve ilişkilendirmeye yol açabilecek hiçbir iz bırakmamaktır. Ayrıca, veri hırsızlığı için FileZilla ve Rclone gibi meşru yardımcı programların yanı sıra Chisel ve Ligolo gibi tünelleme araçları da kullanılır.

Komuta ve kontrol (C2), Cobalt Strike ve Sliver aracılığıyla gerçekleştirilirken, Lazagne ve Mimikatz kimlik bilgisi hırsızlığı için kullanılır. Saldırılar ayrıca yanal hareket, ayrıcalık yükseltme ve güvenlik yazılımını devre dışı bırakma için özel PowerShell ve Windows Batch komut dosyaları kullanır.

Ajanslar, "AvosLocker bağlı kuruluşları, ağ erişimini sağlamak için özel web kabukları yükledi ve kullandı" dedi. Diğer bir yeni bileşen.exe bir ağ izleme aracı gibi görünen ancak aslında tehdit aktörlerinin kurbanın ağının dışından ana bilgisayara bağlanmasına izin vermek için bir ters proxy işlevi gören NetMonitor adlı bir yürütülebilir dosyadır.

CISA ve FBI, kritik altyapı kuruluşlarına AvosLocker fidye yazılımı ve diğer fidye yazılımı olaylarının olasılığını ve etkisini azaltmak için gerekli önlemleri almalarını tavsiye ediyor.

Bu, uygulama denetimlerini benimsemeyi, RDP ve diğer uzak masaüstü hizmetlerinin kullanımını sınırlamayı, PowerShell kullanımını kısıtlamayı, kimlik avına dayanıklı çok faktörlü kimlik doğrulaması gerektirmeyi, ağları bölümlere ayırmayı, tüm sistemleri güncel tutmayı ve düzenli çevrimdışı yedeklemeleri sürdürmeyi içerir.

Gelişme, Mozilla'nın, kullanıcıları Thunderbird'ün truva atlı sürümlerini yüklemeleri için kandıran ve sonuçta dosya şifreleyen kötü amaçlı yazılım ve IcedID gibi ticari kötü amaçlı yazılım ailelerinin konuşlandırılmasına yol açan kötü amaçlı reklam kampanyalarından yararlanan fidye yazılımı saldırıları konusunda uyarmasıyla geldi.

Secureworks'e göre, 2023'teki fidye yazılımı saldırıları, tehdit aktörleri etkileşimlerin %50'sinden fazlasında ilk erişimden sonraki bir gün içinde fidye yazılımı dağıtmak için hızla hareket etse bile, 4'deki önceki ortalama bekleme süresi olan 5,2022 günden düştüğünde büyük bir artışa tanık oldu.

Dahası, olayların yüzde 10'undan fazlasında fidye yazılımı beş saat içinde dağıtıldı.

Secureworks Karşı Tehdit Birimi'nde tehdit istihbaratı başkan yardımcısı Don Smith, "Ortalama bekleme süresindeki azalmanın itici gücü, muhtemelen siber suçluların daha düşük tespit şansı arzusundan kaynaklanıyor" dedi.

"Sonuç olarak, tehdit aktörleri, önemli ölçüde daha karmaşık olan büyük, çok siteli kurumsal çapta şifreleme olayları yerine, operasyonları uygulamak için daha basit ve daha hızlı odaklanmaya odaklanıyor. Ancak bu saldırılardan kaynaklanan risk hala yüksek."

Herkese açık uygulamaların istismarı, çalınan kimlik bilgileri, kullanıma hazır kötü amaçlı yazılımlar ve harici uzaktan hizmetler, fidye yazılımı saldırıları için en büyük üç ilk erişim vektörü olarak ortaya çıkmıştır.

Yaraya tuz basmak için RaaS modeli ve sızdırılan fidye yazılımı kodunun hazır bulunması, acemi suçlular için bile giriş engelini düşürdü ve onu yasa dışı kar elde etmek için kazançlı bir yol haline getirdi.

Smith, "Tanıdık isimleri hala en aktif tehdit aktörleri olarak görsek de, birkaç yeni ve çok aktif tehdit grubunun ortaya çıkması, kurban ve veri sızıntılarında önemli bir artışa neden oluyor" diye ekledi. "Yüksek profilli yayından kaldırmalara ve yaptırımlara rağmen, siber suçlular adaptasyon konusunda ustadır ve bu nedenle tehdit hız kazanmaya devam ediyor."

Microsoft, yıllık Dijital Savunma Raporu'nda, insan tarafından işletilen fidye yazılımlarıyla karşılaşan kuruluşların %70'inin 500'den az çalışanı olduğunu ve tüm güvenlik ihlallerinin yüzde 80 ila 90'ının yönetilmeyen cihazlardan kaynaklandığını söyledi.

Şirket tarafından toplanan telemetri verileri, insan tarafından işletilen fidye yazılımı saldırılarının Eylül 200'den bu yana yüzde 2022'den fazla arttığını gösteriyor. Magniber, LockBit, Hive ve BlackCat, tüm fidye yazılımı karşılaşmalarının neredeyse yüzde 65'ini oluşturuyordu.

Bunun da ötesinde, son zamanlardaki başarılı insan tarafından işletilen fidye yazılımı saldırılarının yaklaşık yüzde 16'sı hem şifreleme hem de sızmayı içerirken, yüzde 13'ü yalnızca sızmayı kullandı.

Teknoloji devi, "Fidye yazılımı operatörleri, daha az yaygın yazılımlardaki güvenlik açıklarından giderek daha fazla yararlanıyor ve bu da saldırılarını tahmin etmeyi ve bunlara karşı savunmayı zorlaştırıyor" dedi. "Bu, bütüncül bir güvenlik yaklaşımının önemini pekiştiriyor."

Redmond, insan tarafından işletilen fidye yazılımı saldırıları sırasında uzaktan şifreleme kullanımında "keskin bir artış" gözlemlediğini ve geçen yıl ortalama yüzde 60'lık bir artış olduğunu söyledi.

Microsoft, "Kötü amaçlı dosyaları kurbanın cihazına dağıtmak yerine, şifrelemeyi gerçekleştiren sistem işlemiyle şifreleme uzaktan yapılır ve bu da işlem tabanlı düzeltmeyi etkisiz hale getirir" dedi. "Bu, saldırganların ayak izlerini daha da en aza indirmek için evrimleştiğinin bir işaretidir."

Benzer Haberler

Microsoft, zararlı içerik oluşturmak için Azure AI'den yararlanan bilgisayar korsanlığı grubuna dava açtı

RedDelta, Casusluk Kampanyalarında Moğolistan ve Tayvan'ı Hedef Almak için PlugX Kötü Amaçlı Yazılım Dağıtıyor

MirrorFace, Japonya'ya Yönelik Çok Yıllı Siber Saldırılarda ANEL ve NOOPDOOR'dan Yararlanıyor

Yeni EAGERBEE Varyantı, Gelişmiş Arka Kapı Yeteneklerine Sahip İSS'leri ve Hükümetleri Hedefliyor

CISA: Hazine Siber Saldırısından Daha Geniş Federal Etki Yok, Soruşturma Devam Ediyor

FireScam Android Kötü Amaçlı Yazılımı, Verileri Çalmak ve Cihazları Kontrol Etmek İçin Telegram Premium Gibi Görünüyor

Düzinelerce Chrome Uzantısı Hacklendi ve Milyonlarca Kullanıcıyı Veri Hırsızlığına Maruz Bıraktı

Kötü Şöhretli Hacker Grubu TeamTNT, Kripto Madenciliği İçin Yeni Bulut Saldırıları Başlattı