Çinli Hackerlar Doğu Asya'daki Yarı İletken Firmalarını Kobalt Saldırısı ile Hedef Aldı

Tehdit aktörlerinin, Doğu Asya'daki yarı iletken şirketlerini, Cobalt Strike işaretçileri sunmak için tasarlanmış Tayvan Yarı İletken İmalat Şirketi (TSMC) kılığına girmiş yemlerle hedef aldığı gözlemlendi.

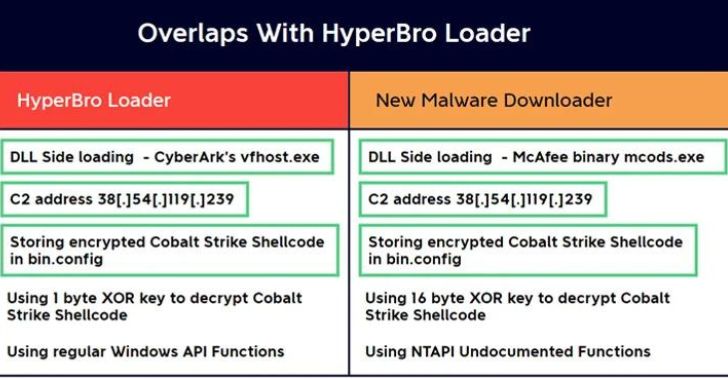

EclecticIQ'ya göre izinsiz giriş seti, HyperBro adlı bir arka kapıdan yararlanır ve bu kapı daha sonra ticari saldırı simülasyon yazılımını ve istismar sonrası araç setini dağıtmak için bir kanal olarak kullanılır.

Alternatif bir saldırı dizisinin, Cobalt Strike'ı dağıtmak için daha önce belgelenmemiş bir kötü amaçlı yazılım indiricisini kullandığı söyleniyor, bu da tehdit aktörlerinin ilgilenilen hedeflere sızmak için birden fazla yaklaşım geliştirdiğini gösteriyor.

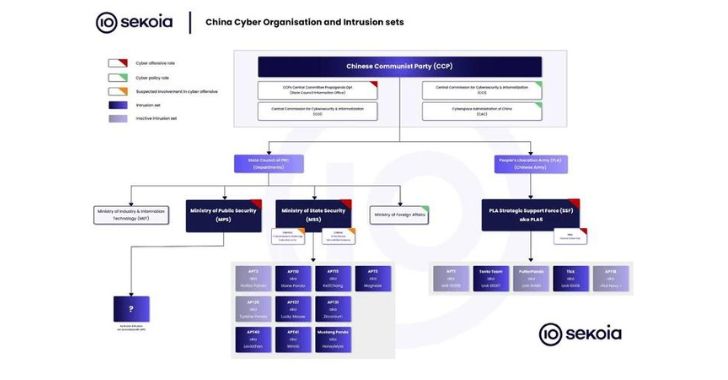

Hollandalı siber güvenlik firması, neredeyse yalnızca Lucky Mouse (APT27, Budworm ve Emissary Panda) olarak bilinen bir tehdit aktörü tarafından kullanılan HyperBro'nun kullanımı nedeniyle kampanyayı Çin bağlantılı bir tehdit aktörüne bağladı.

Saldırıların arkasındaki düşman ile Recorded Future tarafından RedHotel adı altında izlenen ve aynı zamanda Earth Lusca adlı bir bilgisayar korsanlığı ekibiyle örtüşen başka bir küme arasında taktiksel örtüşmeler de ortaya çıkarıldı.

Başka bir Çin bağlantısı, indirici aracılığıyla dağıtılmak üzere ChargeWeapon adlı Go tabanlı bir implant da dahil olmak üzere ikinci aşama ikili dosyaları barındırmak için muhtemelen güvenliği ihlal edilmiş bir Cobra DocGuard web sunucusunun kullanılmasından geliyor.

EclecticIQ araştırmacısı Arda Büyükkaya Perşembe günü yaptığı bir analizde, "ChargeWeapon, virüslü bir ana bilgisayardan saldırgan tarafından kontrol edilen bir [komuta ve kontrol] sunucusuna uzaktan erişim sağlamak ve cihaz ve ağ bilgilerini göndermek için tasarlandı" dedi.

EsafeNet'in Cobra DocGuard şifreleme yazılımının truva atı haline getirilmiş bir sürümünün de PlugX'in dağıtımıyla bağlantılı olduğunu ve Symantec'in bunu Carderbee kod adlı şüpheli bir Çin-bağlantı aktörüne bağladığını belirtmekte fayda var.

EclecticIQ tarafından belgelenen saldırı zincirinde, HyperBro'nun yürütülmesinin ardından TSMC temalı bir PDF belgesi, enfeksiyonu etkinleştirmek için sosyal mühendislik tekniklerinin kullanıldığını gösteren bir tuzak olarak görüntülenir.

Büyükkaya, "Arka planda gizlice kötü amaçlı yazılım çalıştırırken normal görünümlü bir PDF sunarak, kurbanın şüphelenme şansı en aza indiriliyor" dedi.

Saldırının dikkate değer bir yönü, Cobalt Strike işaretçisine sabit kodlanmış C2 sunucu adresinin, güvenlik duvarı savunmalarını atlamak amacıyla meşru bir jQuery CDN olarak gizlenmesidir.

Açıklama, Financial Times'ın Belçika'nın istihbarat ve güvenlik teşkilatı Devlet Güvenlik Servisi'nin (VSSE) ülkenin Liège kargo havaalanında "Alibaba da dahil olmak üzere Çinli kuruluşlar tarafından yürütülen olası casusluk ve/veya müdahale faaliyetlerini tespit etmek ve bunlarla mücadele etmek" için çalıştığını bildirmesinin ardından geldi.

Alibaba herhangi bir yanlış yapmayı reddetti.

Ajans bir istihbarat raporunda, "Çin'in Belçika'daki faaliyetleri, devlet sırlarını çalan klasik casus veya bilgisayar korsanının bilgisayarının arkasından önemli bir endüstriyi veya devlet dairesini felç etmesiyle sınırlı değil" dedi. "Karar alma süreçlerini etkilemek amacıyla Çin, bir dizi devlet ve devlet dışı kaynak kullanıyor."

ABD Savunma Bakanlığı (DoD) tarafından geçen ay yayınlanan bir rapor, Çin'i "geniş ve yaygın bir siber casusluk tehdidi" olarak nitelendirdi ve teknoloji sırlarını çaldığını ve stratejik bir avantaj elde etmek için gözetim çabalarını üstlendiğini belirtti.

DoD, "ÇHC, siber araçları kullanarak, kilit savunma ağlarına ve daha geniş ABD kritik altyapısına, özellikle de Savunma Sanayi Üssü'ne (DIB) karşı uzun süreli casusluk, hırsızlık ve uzlaşma kampanyalarına girişti" dedi.

Benzer Haberler

Microsoft, zararlı içerik oluşturmak için Azure AI'den yararlanan bilgisayar korsanlığı grubuna dava açtı

RedDelta, Casusluk Kampanyalarında Moğolistan ve Tayvan'ı Hedef Almak için PlugX Kötü Amaçlı Yazılım Dağıtıyor

MirrorFace, Japonya'ya Yönelik Çok Yıllı Siber Saldırılarda ANEL ve NOOPDOOR'dan Yararlanıyor

Yeni EAGERBEE Varyantı, Gelişmiş Arka Kapı Yeteneklerine Sahip İSS'leri ve Hükümetleri Hedefliyor

CISA: Hazine Siber Saldırısından Daha Geniş Federal Etki Yok, Soruşturma Devam Ediyor

FireScam Android Kötü Amaçlı Yazılımı, Verileri Çalmak ve Cihazları Kontrol Etmek İçin Telegram Premium Gibi Görünüyor

Düzinelerce Chrome Uzantısı Hacklendi ve Milyonlarca Kullanıcıyı Veri Hırsızlığına Maruz Bıraktı

Kötü Şöhretli Hacker Grubu TeamTNT, Kripto Madenciliği İçin Yeni Bulut Saldırıları Başlattı