Binance'in Akıllı Zinciri Yeni 'EtherHiding' Kötü Amaçlı Yazılım Kampanyasında Kullanıldı

Tehdit aktörlerinin, Binance'in Akıllı Zincir (BSC) sözleşmelerini kullanarak "bir sonraki kurşun geçirmez barındırma seviyesi" olarak tanımlanan kötü amaçlı kod sunduğu gözlemlendi.

Tehdit aktörlerinin, Binance'in Akıllı Zincir (BSC) sözleşmelerini kullanarak "bir sonraki kurşun geçirmez barındırma seviyesi" olarak tanımlanan kötü amaçlı kod sunduğu gözlemlendi.

İki ay önce tespit edilen kampanya, Guardio Labs tarafından EtherHide olarak kodlandı.

Yeni bükülme, güvenliği ihlal edilmiş bir kötü amaçlı yazılım kampanyasındaki en son yinelemeyi işaret ediyor WordPress sitelerinden, şüphelenmeyen ziyaretçilere sitelere erişilmeden önce tarayıcılarını güncellemeleri için sahte bir uyarı sunmak için ve sonuçta Amadey, Lumma veya RedLine gibi bilgi hırsızı kötü amaçlı yazılımlarının konuşlandırılmasına yol açar.

Güvenlik araştırmacıları Nati Tal ve Oleg Zaytsev, "Kötüye kullanılan Cloudflare Worker ana bilgisayarlarında kod barındırmak için ilk yöntemleri kaldırılırken, blok zincirinin merkezi olmayan, anonim ve halka açık doğasından yararlanmak için hızla döndüler" dedi.

"Bu kampanyayı tespit etmek ve kaldırmak her zamankinden daha zor."

Tehdit aktörlerinin her iki kötü amaçlı eklenti aracılığıyla WordPress sitelerini hedef alması ve web sitelerini ihlal etmek için popüler eklentilerde kamuya açıklanmış güvenlik açıklarından yararlanması şaşırtıcı değildir. Bu, virüslü web sitelerini istediğiniz zaman tamamen ele geçirme yeteneği verir.

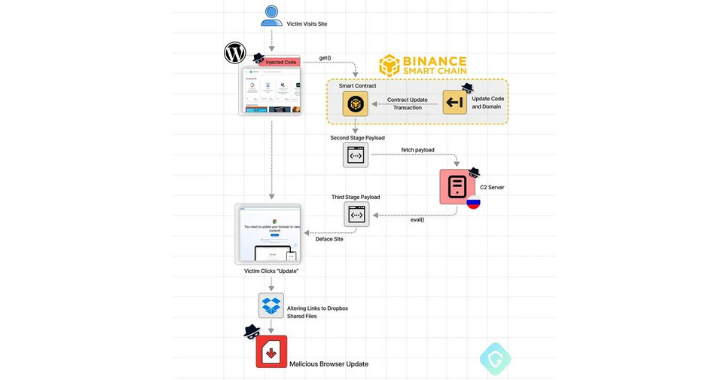

En son saldırı setinde, virüslü sitelere, saldırgan tarafından kontrol edilen bir blok zinciri adresiyle akıllı bir sözleşme oluşturarak BNB Smart Chain'i sorgulamak için tasarlanmış gizlenmiş Javascript enjekte edilir.

Amaç, aldatıcı tarayıcı güncelleme bildirimlerini sunmak için bir komut ve kontrol (C2) sunucusundan üçüncü aşama yükü alan ikinci aşama bir komut dosyası getirmektir.

Bir kurban sahte kaplamadaki güncelleme düğmesine tıklarsa, Dropbox'tan veya diğer meşru dosya barındırma hizmetlerinden kötü amaçlı bir yürütülebilir dosya indirmeye yönlendirilir.

Adres ve ilgili sözleşme bir kimlik avı düzeninde kullanılmış olarak etiketlenmiş olsa da, merkezi olmayan bir hizmette barındırılmasının sonucu, şu anda saldırı zincirine müdahale etmenin ve bozmanın bir yolu olmadığı anlamına gelir.

Araştırmacılar, "Bu, kurbanların para veya başka herhangi bir Fikri mülkiyet transfer etmek için cezbedilebileceği herhangi bir finansal veya diğer faaliyetlerde kullanılan bir adres olmadığından, güvenliği ihlal edilmiş WordPress sitelerinin ziyaretçilerinin kaputun altında neler olup bittiğine dair hiçbir fikri yok" dedi.

"Sahte, kötü amaçlı veya başka bir şey olarak etiketlenen bu sözleşme hala çevrimiçi ve kötü amaçlı yükü teslim ediyor."

ClearFake adlı daha geniş kampanya hakkında ek ayrıntılar yayınlayan Sekoia, bunu "arabadan indirme tekniğini kullanarak daha fazla kötü amaçlı yazılım dağıtmak için güvenliği ihlal edilmiş web sitelerine dağıtılan bir JavaScript çerçevesi" olarak nitelendirdi.

Fransız siber güvenlik firmasına göre saldırı zincirlerinin, DanaBot, Lumma, Raccoon, RedLine, Remcos, SystemBC ve Vidar gibi çeşitli emtia hırsızları ve truva atları için bir fırlatma rampası görevi gören IDAT Loader ve HijackLoader olarak adlandırılan kötü amaçlı yazılım yükleyicilerinin konuşlandırılmasına yol açtığı gözlemlendi.

Benzer Haberler

Trust Wallet Chrome Extension İhlali Zararlı Kod Yoluyla 7 Milyon Dolarlık Kripto Kaybına Neden Oldu

Adalet Bakanlığı, siber suç aklamada kullanılan kripto karıştırıcıları işletmekle üç Rus'u suçladı

CrowdStrike, XMRig Cryptominer ile İş Arayanları Hedefleyen Kimlik Avı Dolandırıcılığına Karşı Uyardı

Siber Suçlular Ethereum Geliştiricilerini Sahte Hardhat npm Paketleriyle Hedef Alıyor

Kuzey Koreli Hackerlar Bulaşıcı Röportaj Kampanyasında OtterCookie Kötü Amaçlı Yazılımını Dağıtıyor

Kötü Amaçlı NPM Paketleri, SSH Arka Kapısı ile Geliştiricilerin Ethereum Cüzdanlarını Hedef Alıyor

Binance, Kripto Para Kullanıcılarını Hedef Alan Artan Clipper Kötü Amaçlı Yazılım Saldırılarına Karşı Uyardı

Rust Tabanlı P2PInfect Botnet, Madenci ve Fidye Yazılımı Yükleriyle Gelişiyor